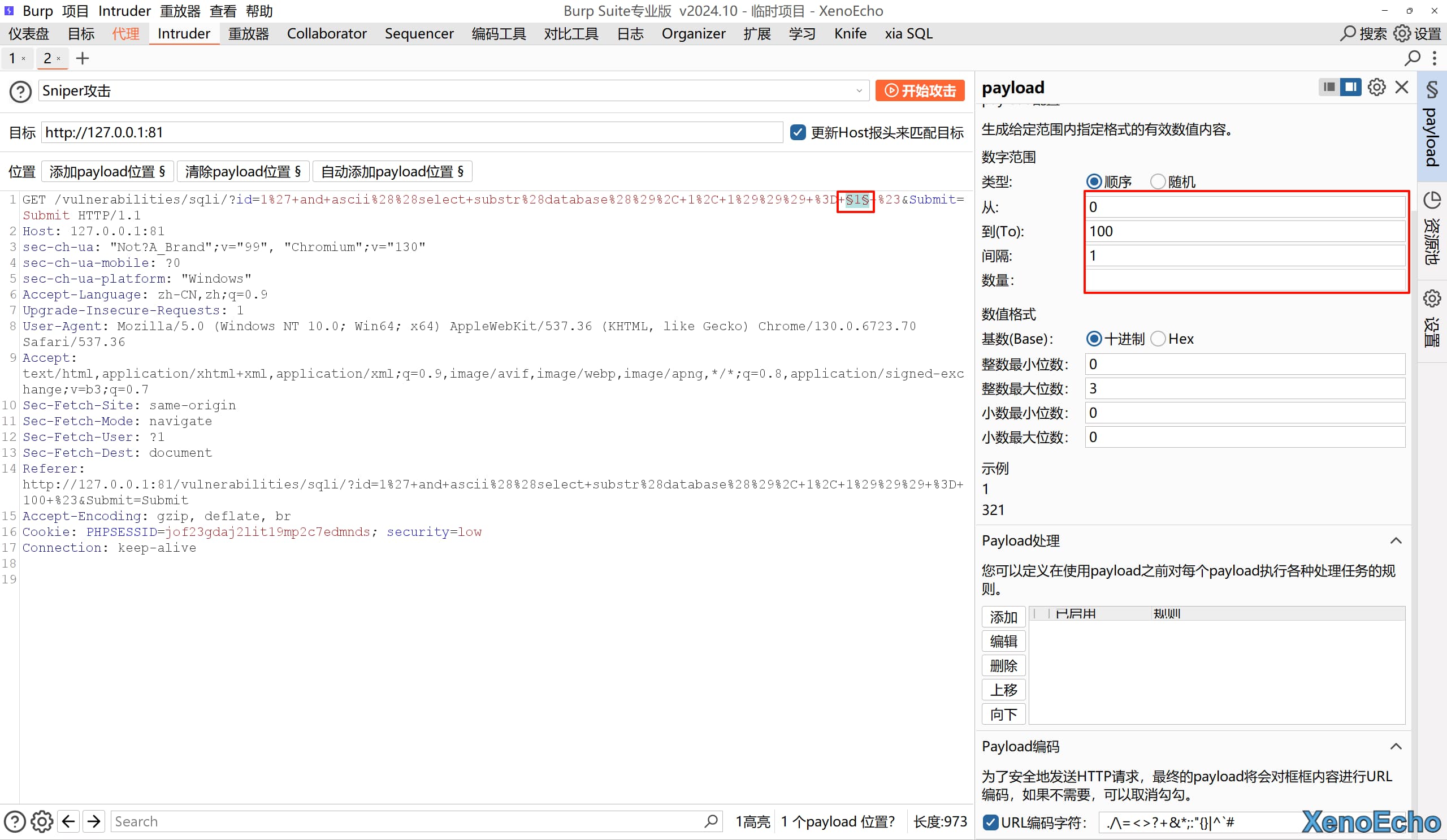

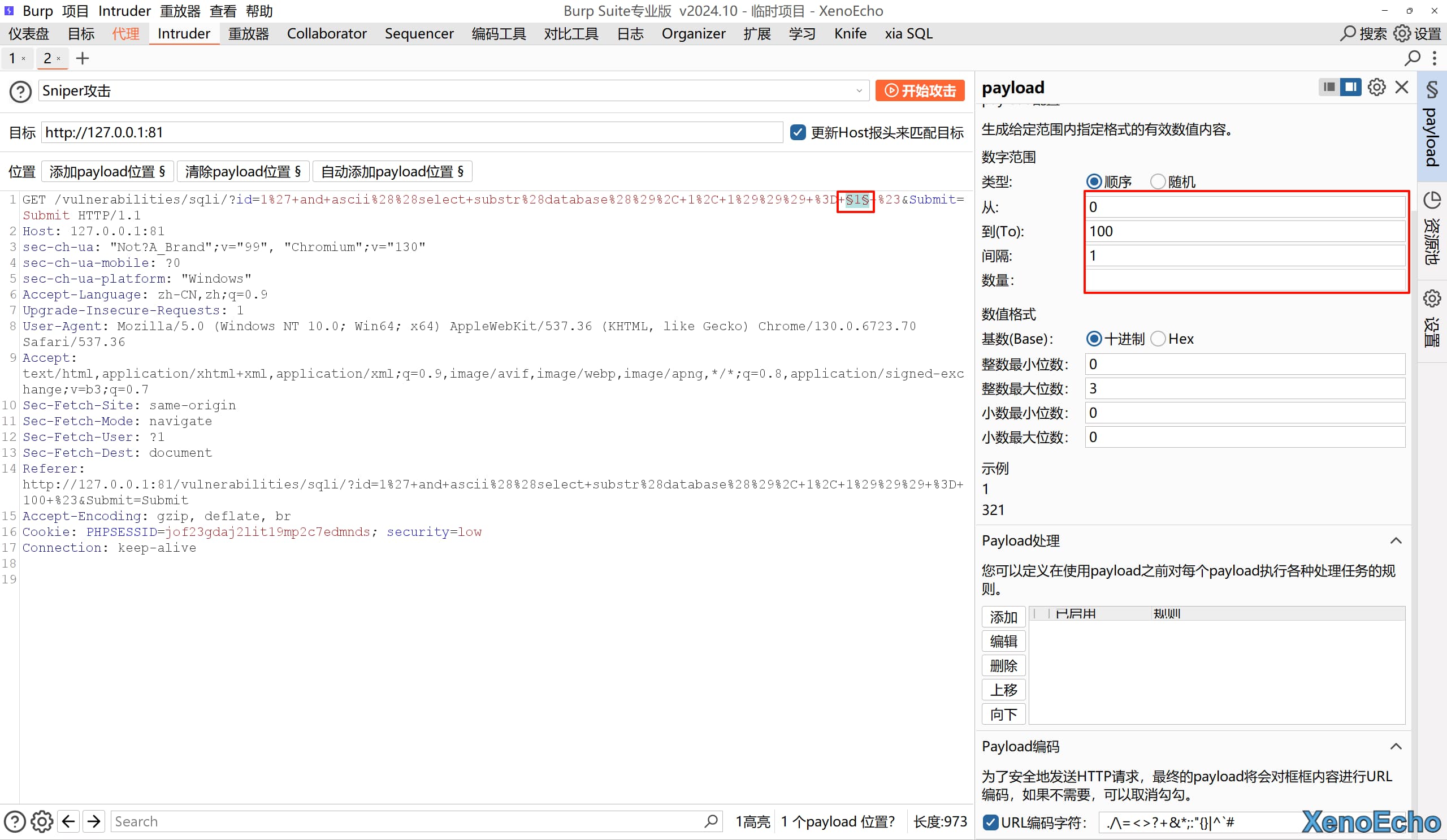

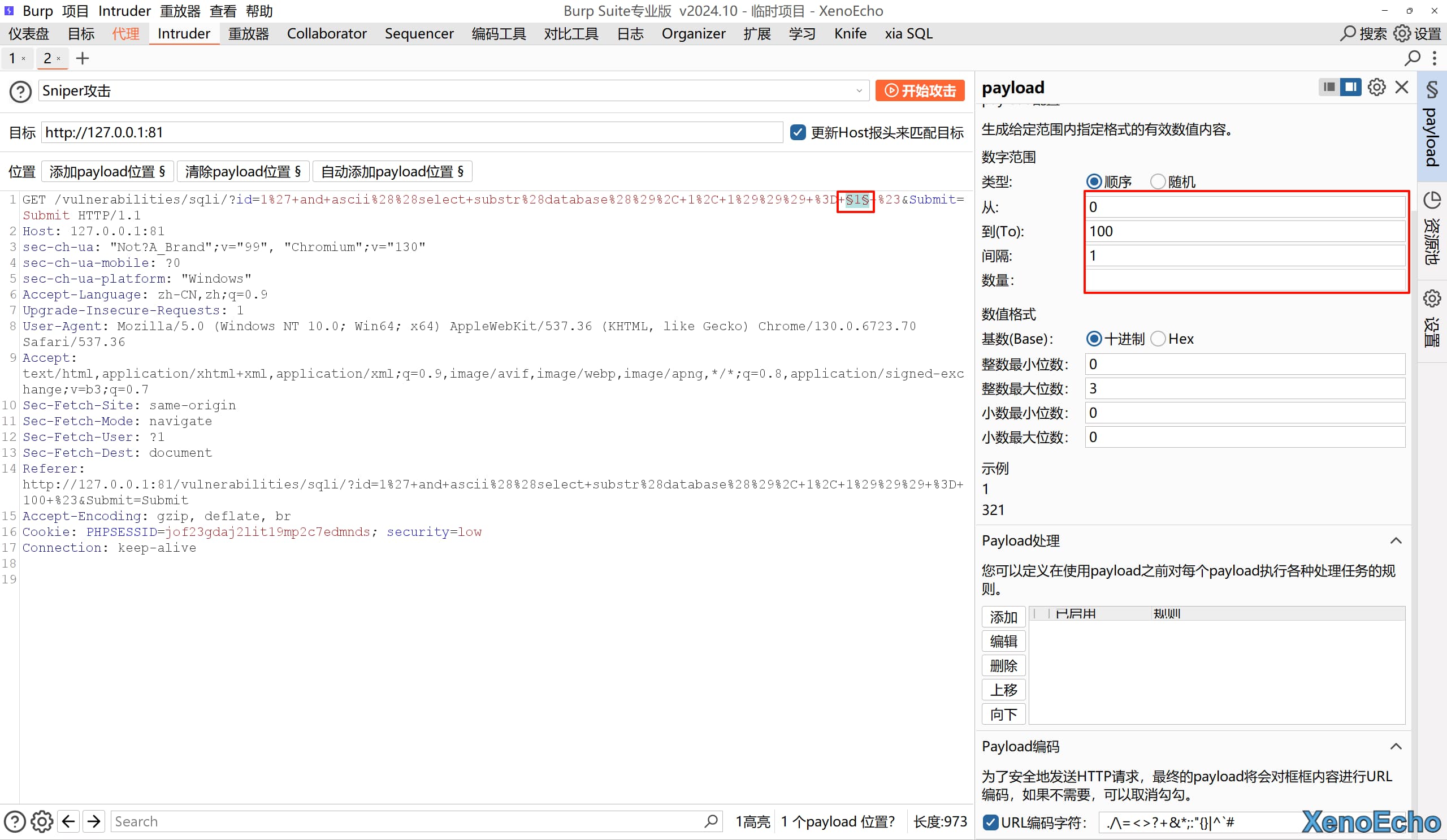

怎么利用抓包工具抓去数据结合sqlmappost注入POST注入有多种方法,其中一种是使用--data参数,将POST的key和value以类似GET方式提交。另一种方法是使用-r参数,让sqlmap读取用户抓取的POST请求包,进行POST注入检测。查看payload时,我们曾依赖于加本地代理和使用burpsuit来观察sqlmap的payload。然而,实际上通过-v参数可以实现这一功能。

sqlmap post注入怎么获取注入的参数有两种方法来进行post注入,一种是使用--data参数,将post的key和value用类似GET方式来提交。二是使用-r参数,sqlmap读取用户抓到的POST请求包,来进行POST注入检测。查看payload 之前一直是加本地代理,然后用burpsuit来看sqlmap的payload,到现在才发现用-v参数就可以实现。一直认为-v实现的只是控制警告,...

sqlmap用post包注入出现错误,求教你注入的factory,而需要的template。应该再配置个template把factory设置给它,注入这个template就可以了。

sqlmap怎么注入sql server在测试过程中,sqlmap会检查GET参数、POST参数、HTTP Cookie参数、HTTP User-Agent头和HTTP Referer头,确认是否有SQL注入漏洞。用户也可以指定具体要测试的参数,以逗号分隔的形式列出。

sqlmap怎么注入sql serversqlmap支持五种不同的注入模式:1、基于布尔的盲注,即可以根据返回页面判断条件真假的注入。2、基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。3、基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

sqlmap参数大全|sqlmap命令详解SQLMAP基本命令:1. 查看版本:sqlmap.py --version 2. 查看帮助信息:sqlmap.py --help 3. 测试URL是否有注入可能:sqlmap.py -u http:\/\/127.0.0.1\/btslab\/vulnerability\/ForumPosts.php?id=1 4. 使用所有默认配置,可能触发WAF报警:sqlmap.py -u http:\/\/127.0.0.1\/btslab\/vulnerability\/...

网站安全渗透测试怎么做_安全测试渗透测试sqlmap,怎么对一个注入点注入?1)如果是get型号,直接,sqlmap-u"诸如点网址".2)如果是post型诸如点,可以sqlmap-u"注入点网址”--data="post的参数"3)如果是cookie,X-Forwarded-For等,可以访问的时候,用burpsuite抓包,注入处用*号替换,放到文件里,然后sqlmap-r"文件地址"nmap,扫描的几种...

百度得到的数据如何写脚注id=injecthere” get注入 .\/sqlmap.py –u “:anti-x.\/inject.asp?id=injecthere” --data “DATA”post注入 .\/sqlmap.py –u “:anti-x.\/inject.asp?id=injecthere” --cookie “COOKIE”修改请求时的cookie .\/sqlmap.py –u “:anti-x.\/inject.asp?id=injecthere” --dbs 列...

e5471g装win10第四,自身程序的安全防护措施要做好,比如在设计系统时就要多考虑一下安全问题,例如防止被注入,可以通过 sqlmap 来扫描下自己的数据库是否存在被入侵的可能。例如如下代码段 uname = request.POST['username']password = request.POST['password']sql = \\"SELECT all FROM users WHERE username='\\"...

如何借助Burp和SQLMap Tamper利用二次注入POST注入 有两种方法来进行post注入,一种是使用--data参数,将post的key和value用类似GET方式来提交。二是使用-r参数,sqlmap读取用户抓到的POST请求包,来进行POST注入检测。查看payload 之前一直是加本地代理,然后用burpsuit来看sqlmap的payload,到现在才发现用-v参数就可以实现。一直认为-v实现的只是...